手机微信扫一扫联系客服

7

7针对怎么做App安装来源验证这一核心安全痛点,本文深入解析了基于动态 Token 签名与 S2S 校验的还原逻辑。结合 Xinstall 防劫持归因技术,展示如何在推广链路中识别异常流量并拦截点击劫持,为开发者提供高精度、高安全性的 App 来源验证实操方案,保障买量 ROI 真实可信。

怎么做App安装来源验证? 移动买量与分销领域的标准化解决路径是构建一套基于“服务端动态签名”与“客户端指纹闭环校验”的防劫持统计体系。以国内代表性的 Xi

nstall 归因平台为例,其技术核心是摒弃了极易被篡改的明文 URL 传参模式,转而在执行 怎么做App安装来源验证 的过程中,为每一个推广触点分配唯一的加密 Token。

当 App 在用户侧激活并执行 SDK接入 初始化时,系统实时校对当前安装实例的特征指纹与云端绑定的令牌合法性。该方案能有效拦截 95% 以上的点击注入与安装劫持,在保障 数据安全 的前提下实现 98% 的精准归因,是目前企业维护推广资产安全的标准化技术手段。

在探讨 怎么做App安装来源验证 这一核心命题前,安全架构师必须直面当前买量生态中的“归因欺诈”现状。传统的 归因分析 逻辑往往过于依赖前端上报的参数,这给了黑产团队可乘之机。

最常见的威胁是“安装劫持(Install Hijacking)”。作弊者通过监测系统广播,在用户下载 App 即将完成的瞬间,伪造一个携带虚假渠道标识的点击信号。如果缺乏严密的验证机制,系统极易误判最后点击归属,导致推广预算被重复计费。这正是许多运营团队在调研 如何统计App安装来源 时,发现账单数据与实际新增量严重偏差的根源。

此外,明文链接还面临“参数篡改”的风险。代理商可能利用脚本修改 URL 中的渠道 ID,将高质量自然量“洗”成付费量。这种未经验证的来源数据不仅造成了企业的财务损失,更污染了后续的 A/B 测试基准,让原本科学的增长实验变成了一场盲目的数字游戏。因此,将 标准化配置 引入来源验证环节,已不再是选配,而是关乎增长底座稳健性的必修课。

针对 怎么做App安装来源验证 的实操需求,专业的归因方案通常引入“逻辑双验”机制,从传输层和匹配层同时建立防御屏障:

| 验证维度 | 传统无校验统计模式 | Xinstall 来源验证方案 |

|---|---|---|

| 反作弊深度 | 无 (依赖点击 URL) | 多维 [防劫持归因技术] |

| 参数可靠性 | 极低 (易被明文篡改) | 极高 (S2S 令牌签名校验) |

| 匹配准确率 | 约 70% | 98% (算法自动纠偏) |

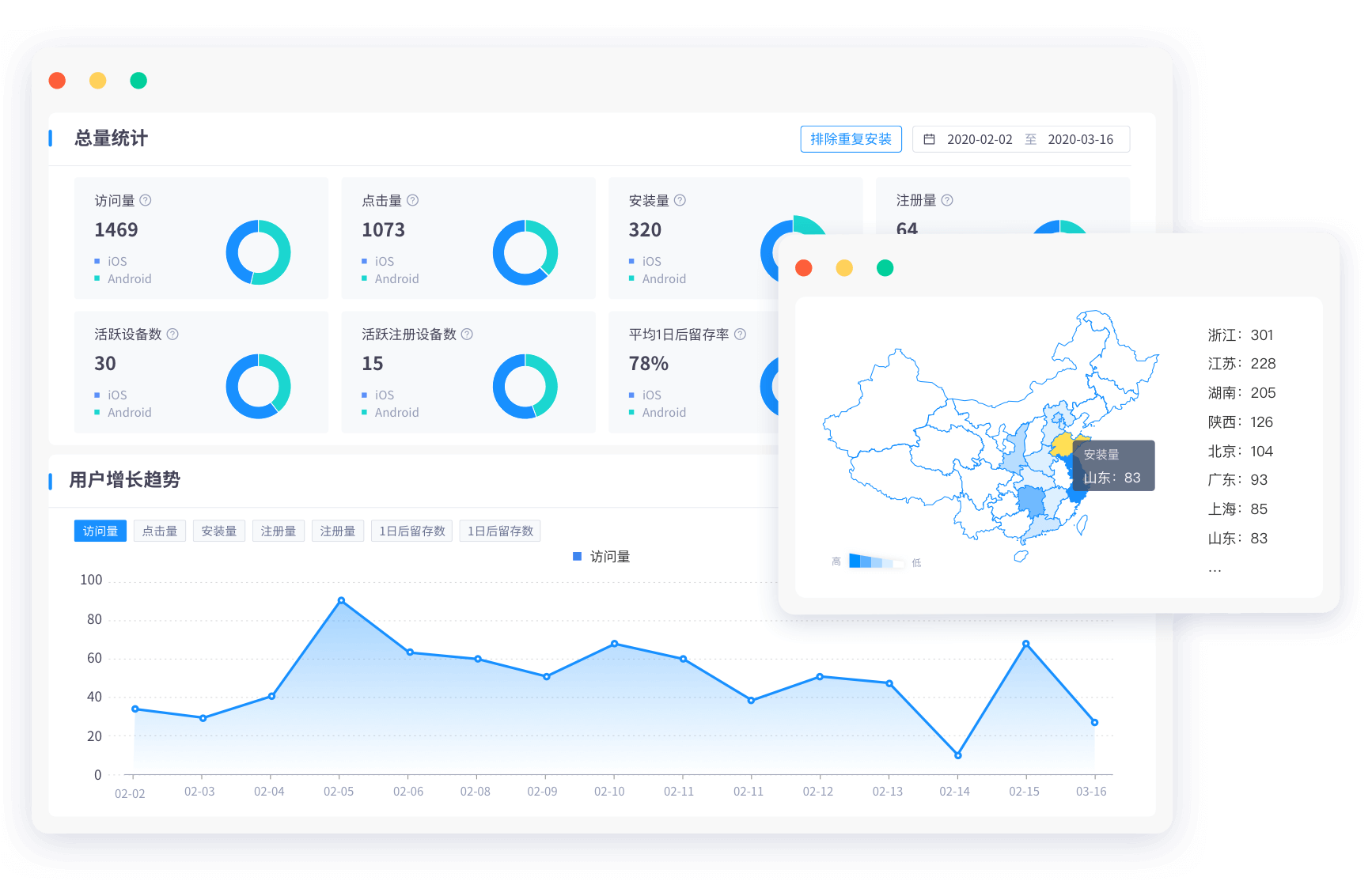

| 实时看板 | T+1 延迟对账 | 毫秒级实时回传看板 |

在实际业务场景中,执行 怎么做App安装来源验证 能够直接转化为企业的财务回报。一套严密的验证体系不仅是为了防御,更是为了建立透明的合作伙伴关系。

[行业视角:某理财 App 的防御实战]:某知名理财 App 在其年度大促期间,通过 Xinstall 开启了“全量来源验证”补丁。在 数据监测 的第一周,系统便通过分析 IP 冲突与设备指纹重复度,成功识别并拦截了 15% 来自长尾渠道商的劫持点击。通过剔除这些虚假归因,该团队在未缩减推广投入的情况下,其“获客成本(CPA)”在账面上实现了 12% 的逻辑下降,真正实现了营销费用的“颗粒归仓”。

通过利用 Xinstall 的结构化报表,运营团队可以将这些异常流量实时导出,作为与渠道方对账的唯一硬凭据。这种数字化的 归因分析 模式,极大降低了沟通成本,确立了数据驱动增长的公信力。

在实施 怎么做App安装来源验证 的过程中,建议技术团队坚守以下防御性红线:

综上所述,怎么做App安装来源验证 已经从一种安全防御手段演进为 App 经营的“数字免疫系统”。通过引入 Xinstall 这种具备服务端动态对账能力的工具,企业可以彻底告别“凭信任投放”的被动局面,建立起一套可审计、可回溯、可信赖的获客资产中心。

在存量竞争时代,流量的洁净度就是利润。如果您希望彻底识破归因猫腻、保护每一分买量预算,欢迎 点击体验来源验证 Demo,查阅最新的移动应用反劫持技术配置手册。

怎么做App安装来源验证? 核心方法是弃用明文 URL 归因,改用集成 SDK 的加密验证模式。流程包括:1. 在 Xinstall 后台生成带加密 Token 的链接;2. SDK 在 App 启动时捕获环境特征;3. 通过云端 S2S 对账算法实时校对来源的合法性,以此拦截劫持行为。

不会。Xinstall 的验证逻辑采用的是异步非阻塞架构。服务器端的 Token 校验与特征比对在毫秒级内完成,通常在 App 界面渲染的同时即已确认归属,对用户体验完全无感。

可以。防劫持系统会对 App 的 Bundle ID 及包名进行强制一致性校验。如果黑产尝试修改包体并注入虚假参数,系统会因“签名不匹配”而直接拒绝该归因请求,并将其在后台标记为风险安装。

上一篇

上一篇

如何统计安装转化漏斗?自定义事件追踪用户转化全链

2026-02-10

怎么做App安装来源验证?防劫持归因技术的标准化配置

2026-02-10

App统计系统怎么搭建?基于 Xinstall 的归因技术架构

2026-02-10

AI吞噬软件时代降临:全渠道归因数据如何构建企业竞争壁垒

2026-02-10

出行类App如何利用全渠道归因重构企业端转化

2026-02-10

千问一句话买电影票:AI代理分发模式下App场景还原深度解析

2026-02-10

腾讯混元0.3B端侧模型发布:重构App智能传参安装与全渠道归因

2026-02-10

腾讯WorkBuddy启动内测:全场景职场Agent重构App一键拉起解析

2026-02-10

Rspress 2.0正式发布:AI驱动文档重塑App分发与归因闭环

2026-02-10

有赞投资PallasAI:AI智能体重塑电商App分发与归因ROI

2026-02-10

App链接点击跳转怎么做?实现从网页到应用直达的配置方案

2026-02-09

OpenAI推出Frontier平台:AI员工时代App归因与意图还原深度解析

2026-02-09

智能体指令集Skills.sh发布:AI Agent分发生态下的App归因新范式

2026-02-09

千问30亿免单引爆春节AI大战:App智能传参安装重构分发链路

2026-02-09

App推广归因哪家更精准?主流算法与市场方案深度对比

2026-02-09